Claudia Biancotti&Riccardo Cristadoro&Sabina Di Giuliomaria&Antonino Fazio&Giovanna Partipilo, “Cyber attacks: An economic policy challenge”(VOX, June 23, 2017)

円滑な経済活動を支える基盤の一つとしてサイバーセキュリティへの関心が高まっているが、「市場の失敗」ゆえに、サイバーセキュリティを強化するための私的な投資が十分に行われずにいる。「市場の失敗」を是正する政策を練り上げて、あらゆる部門が一体となってサイバー攻撃の脅威に立ち向かっていかねばならない。そのためには、サイバー空間の安全性を左右するミクロ経済レベルのメカニズムに対する理解を深めるだけでなく、サイバー攻撃の実態に関する信憑性のあるデータを集める必要がある。

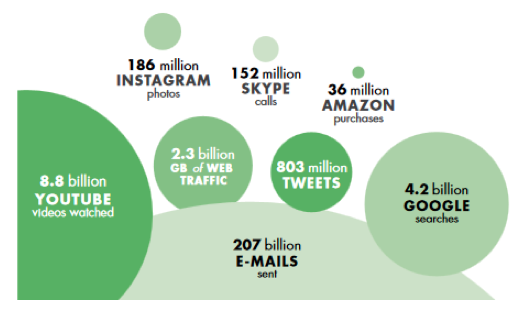

サイバー攻撃が国家の安全保障上の脅威の一つに位置づけられるようになってからだいぶ日が経っているが、マクロ経済的な観点からも脅威の一つと見なされるようになってきている。その背景として、情報通信技術を介して生み出される付加価値がGDPに占める割合が日増しに高まってきていることがある。2012年にOECD加盟国全体で生み出された付加価値のうちの6%が情報産業によって生み出されている。同じく2012年にOECD加盟国全体で就業していた人のうちの4%が情報産業で働いている。同じく2012年にOECD加盟国全体で実施された設備投資のうちの12%が情報産業によるものとなっている。さらには、特許協力条約(PCT)に基づく手続きを経て国際的な特許権を取得した発明のうちの40%が情報通信技術絡みとなっている(OECD 2014, 2015)。2014年のイギリスでは、140万人がデジタル部門――情報通信産業のごく一部の部門――で働いている。140万人というのは、就業者全体の7.3%に相当する(UK Department for Culture, Media and Sport 2016)。これまでに挙げてきた数値は、デジタル技術によって生み出されている価値を控えめに捉えたものに過ぎない。デジタル化がどこまで進行しているかを知るには、インターネット上でごく普通の一日の間に何が起きているかに目を向けてみるという手があるが、世界銀行がその実情を図(図1)にまとめてくれている(World Bank 2016)。

図1:インターネット上におけるごく普通の一日(図の出所は、世界銀行が刊行している『世界開発報告2016年版』。上の図は、2015年5月29日にインターネット上で何が起きていたかをこちらのサイトを使って集計したもの)

デジタル化が急速に進行するのに伴って、経済内部における相互のつながり(連結性)の度合いも高まっている。言い換えると、誰かしらがサイバー攻撃を受けた場合に、被害の範囲がその当人だけにとどまらないおそれがあるわけだ。サイバー空間の安全性に疑念が抱かれると、知識集約型部門において情報通信技術の導入が避けられたり、国境を越えた商取引が手控えられたりして、生産性の伸びが鈍化するおそれがある(World Economic Forum 2014)。

サイバーセキュリティを強化する(サイバー空間の安全性を高める)上で、どうしても理解しておかねばならないことがある。サイバーセキュリティを強化できるかどうかは、脆弱じゃないプログラムを書けるかどうかだけでなく、インセンティブのありようにもかかっているのだ。

その一例が、Anderson (2001) によって15年以上前に指摘されている。預金の不正引き出し被害の件数で国ごとに開きがあるのはどうしてかというと、詐欺師の技術レベルに違いがあるためではなく、責任の所在に関するルールに違いがあるためだというのだ。米国では、キャッシュカードの持ち主が預金を不正に引き出されたと申し出ると、金融機関の側がその真偽を調査することになっている。そして、申し出が嘘だと証明できない限りは、金融機関が全額補償することになっている。その一方で、預金が不正に引き出されたことをキャッシュカードの持ち主が自分で証明しないと、一銭たりとも補償してもらえない国もある。預金の不正引き出し被害の件数が少ないのはどっちかというと、米国の方がずっと少ないのだ〔原注;この15年の間に預金の不正引き出し被害の数もだいぶ増えており、それに伴って、大体どこの国でも米国型のルールを採用するようになっている。その結果として、ATM(現金自動預け払い機)のセキュリティを強化するための投資が積極的に行われるようになっている〕。

時に国家によって企てられるAPT攻撃のような高度なサイバー攻撃も重要な問題には違いないが(Center for International and Strategic Studies 2016)、シンプルなサイバー攻撃であっても――社員に初歩的なセキュリティ教育を施すなり、すぐに手に入るウイルス対策ソフトをインストールするなり、セキュリティマネジメント体制を構築するなりすれば、容易に阻止できる類のサイバー攻撃であっても――大きな被害が出る。2013年に米国の大手ディスカウントストア・チェーンであるターゲット社のPOSシステムがサイバー攻撃に遭ったが、およそ3億ドルに上る被害が出た。ターゲット社の取引先である空調業者のパソコンのセキュリティ対策が甘く、そこを突かれたのだ。空調業者のパソコンから盗み出された認証情報を使われて、ネットワークへの侵入を許してしまったのだ。2017年にブラジルの銀行のネットワークが5時間にわたり乗っ取られた時には、「DNSハイジャック」と呼ばれる初歩的な手法が使われた。その銀行のサイトにアクセスすると、本物そっくりの偽サイト(フィッシングサイト)に飛ばされ、ログインしようとした顧客の個人情報が盗まれたのだ。

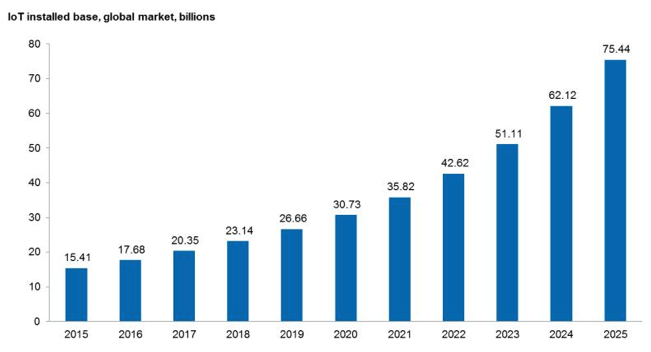

いわゆる「モノのインターネット」(IoT)――インターネットを介して相互に結び付けられたスマート・デバイス(スマートフォンやタブレットなど)のネットワーク――の市場規模が大きくなるにつれて新しくて未知の領域が広がっているが(図2)、新しいテクノロジーに付き物のトレードオフも抱えている。新しいテクノロジーのおかげで色んな可能性が開ける一方で、セキュリティ上の問題――技術的な問題に加えて、インセンティブが絡む問題――が放置されたままだと(安全性に疑念を抱かれて、テクノロジーの導入が避けられるために)その可能性が実現せずに終わるリスクがあるのだ。 「モノのインターネット」を標的にしたサイバー攻撃は既に起こっている。2016年には10万台にも上る数のデジタルビデオレコーダーやウェブカメラが乗っ取られて、TwitterやRedditといったソーシャルプラットフォームに障害が起きているし、 2017年には大学の自動販売機がハッキングされて、学内のネットワークがすべてダウンしている。

図2:「モノのインターネット」の市場規模の予測(データの出所は、IHS マークイット)

「市場の失敗」を是正するには?

様々な「市場の失敗」ゆえに、サイバーセキュリティを強化するための私的な投資が十分に行われずにいる。政策を通じて「市場の失敗」を是正できれば、サイバー攻撃を防ぐことができる。「市場の失敗」を是正する政策を練り上げるためには、政治的な意思が必要となるだけではなく、二つの障害物を取り除かなければいけない。 二つの障害物とは何か? サイバー空間の安全性を左右するミクロ経済レベルのメカニズムに対する理解不足が一つ目の障害物。サイバー攻撃の実態に関する信憑性のあるデータの不足が二つ目の障害物だ。

サイバー空間の安全性を左右するミクロ経済レベルのメカニズムをえぐり出しているのが、Anderson and Moore (2011) だ。まず何よりも先に指摘しておくべきなのは、ハードウェアの市場にしても、ソフトウェアの市場にしても、「ネットワーク外部性」が生じやすい市場だということだ。すなわち、製品のユーザーの数が増えるほど、製品の価値(利便性)が高まる傾向にあるのだ〔原注;格好の例は、パソコンのOS(オペレーティングシステム)だ。アプリケーションソフトの開発者は、広く利用されているOSに対応したソフトを作ろうとし、ユーザーは対応するソフトの数が多いOSに惹かれることになる。別の例は、SNS(ソーシャル・ネットワーキング・サービス)だ。誰ともつながれないようだと、その価値はゼロだ〕。「ネットワーク外部性」は、先行者利益を生む源泉となる。ある程度の数のユーザーをいち早く獲得できた製品がその分野のスタンダードとなり、ユーザーがますます呼び込まれることになるのだ。ハードウェアの市場やソフトウェアの市場が寡占状態となっているのはなぜか? 製品開発の世界で「とにかく出荷(リリース)せよ。手直しするのは後でいい」というのがビジネスモデルの定番となっているのはなぜか? その答えは、「ネットワーク外部性」にあるのだ(「とにかく出荷せよ。修正するのは後でいい」というのが製品開発の世界におけるビジネスモデルの定番となっているのは、ユーザーが製品の安全性をそこまで重視していないせいでもある。ユーザーが製品の安全性をそこまで重視していないため、安全性はそっちのけで、どこよりも早く製品を出荷することに心血が注がれることになる。先行者利益を得るために。結果的に、多くの脆弱性を抱えた製品が出荷される運びとなる)。

次に指摘しておくべきなのは、脆弱性を抱えたハードウェアなりソフトウェアなりというのは、「負の外部性」(「外部不経済」)を引き起こす元凶になりかねないということだ。どういうことかというと、誰かしらがサイバー攻撃に遭った場合に、被害が及ぶ範囲がその当人だけにとどまらない可能性があるのだ。多くのコンピュータシステムには、そのシステムの持ち主の情報だけでなく、他者の貴重な情報も貯蔵されている。例えば、米国の医療保険会社であるアンセム社のサーバーが攻撃に遭った時には、顧客のデリケートな情報である診療記録が流出しているし、メールサービスを提供しているヤフー社のサーバーが攻撃に遭った時には、顧客の個人情報が流失している。サイバー攻撃は、間接的なかたちをとることもある。標的となる相手を直接狙うのではなく、まずはセキュリティ対策の甘い端末をいくつも乗っ取り、乗っ取った端末を遠隔操作して標的に攻撃を仕掛けるのだ。乗っ取られた端末によって構成されるネットワークは「ボットネット」とも呼ばれるが、そのネットワークに組み込まれた端末の数が何百万台もの規模に上ることもある。

サイバー攻撃に遭うと、被害があちこちに波及するリスクがある――「負の外部性」ゆえに、社会的なコスト(当人が被る被害に加えて、第三者に及ぼす被害)が私的なコスト(当人が被る被害)を上回る可能性がある――にもかかわらず、世間ではそのことに対する危機意識が依然として低いままだ。危機意識が低いままだと、「負の外部性」が一切生じないようであっても、セキュリティを強化するための私的な投資は十分には行われないだろう。仮にユーザーの側の危機意識が高まったとしても、ユーザーとメーカーとの間に横たわる「プリンシパル=エージェント問題」ゆえに、セキュリティを強化するための私的な投資は十分には行われないだろう。というのも、ハードウェアやソフトウェアを開発するメーカー(エージェント)が、製造物責任を負うのを渋っているのだ。プログラムのコードに間違いが混入するのは避けられないのに、その間違いが原因でサイバー攻撃が誘発されたのだからお前らが賠償しろと迫られるようだと、新製品を開発するインセンティブが削がれてしまう・・・というのがその言い分だ。とは言え、The Economist (2017) も指摘しているように、自動運転車がハッキングされて誰かが轢かれるなんて事故が起きたら、 世間の考えだったり政治家の態度だったりがガラリと変わる可能性はある。

「負の外部性」に対処する術は既にいくつか提案されているが、その多くは「負の外部性」を内部化する(サイバー攻撃によって生じた被害に対して、誰かしらが損害賠償責任を負う)必要性を認めつつも、負担の分かち合いを要求している。例えば、インターネットに接続されている洗濯機がハッカー集団に乗っ取られて、その洗濯機が石油会社のサーバーに攻撃を仕掛けるための道具として使われた場合に、洗濯機の持ち主に全額賠償させるのではなく、インターネットサービスプロバイダーに損害賠償の一部を肩代わりさせるわけだ〔原注;サイバー空間における「自衛権」のあり方について活発な論争が繰り広げられている。ハッカー集団に対して「逆ハッキング」(ハッキングしてきた相手にハッキングで復讐すること)で立ち向かうことをよしとする意見もあれば(Messerschmidt 2013)、「逆ハッキング」は逆効果になりかねないとの意見もある(Raymond et al. 2015)〕。

徐々にではあるが、OECD加盟国の多くで、「市場の失敗」の部分的な解決につながる法律が整備され出している。例えば、企業のサーバーが攻撃に遭って顧客の個人情報が流出した場合に、そのことを顧客本人に通知する義務が企業に課されている。あるいは、日常生活を送る上で欠かせない重要なインフラを運営する事業者に対して、安全基準の遵守が要請されている(それというのも、その事業者のサーバーが攻撃に遭ってインフラの操業が停止してしまうと、社会全体に甚大な被害が生じかねないからだ)。デジタル化が進んでいて、サイバー攻撃への強い警戒が求められる部門に対しては、国内法規によって厳格な義務が課されるだけでなく、国際的な法規制や慣行に従うことも要請されている。

その格好の例が、ハッカー集団にとってまたとない獲物である金融部門だ(Maurer et al. 2017)。先進国の法律では、金融部門に他のどの部門よりも念入りなセキュリティ対策が義務付けられている。例えば、2018年に改正された「EU決済サービス指令第2版」(PSD2)では、デジタル決済(電子決済)の安全性を確保するために、EU圏内で決済サービスを提供する事業者に対してかなり厳しい安全基準の遵守が求められている〔原注;改正された「EU決済サービス指令第2版」では、①ユーザー、②決済サービスを提供する事業者、③通信インフラの管理者、④規制官庁、の四者が一体となってセキュリティの強化に取り組む方針が打ち出されている〕。

中央銀行をはじめとした各国の金融監督機関は、監督対象となる国内の金融機関に対して様々な義務を課す――例えば、サイバー攻撃に遭った場合に、その旨を報告する義務を課す――だけでなく、サイバーセキュリティに関する国際的なガイドライン――法的な強制力はないものの、国内で法整備をする際に参考にされる指針――の作成にも国境の枠を超えて共同で取り組んでいる。その一例が、BIS(国際決済銀行)とIOSCO(証券監督者国際機構)によってまとめられた「金融市場インフラのサイバー攻撃耐性を高めるためのガイダンス」(BIS&IOSCO 2016)だが、サイバー攻撃に対する金融システムの耐性を高めるために取り組むべき課題として、技術的な面だけでなく、組織のガバナンスについても取り上げられている。他にも、人的要因が果たす役割だったり、サイバー攻撃に関する情報を共有する重要性についても触れられている。

法規制の面でいくらか進展が見られるとは言え、現状のままでは「市場の失敗」が部分的に解決されるに過ぎず、危機的な状況に追い込まれるリスクをゼロにすることはできない。例えば、規模の大きな金融機関がサイバー攻撃の標的となった場合に、経営破綻に追いやられるところまではいかなくても、営業停止に追い込まれる可能性は残されている。どれか一つの部門の守りを固めるだけでは、決して無駄ではないものの、十分じゃないのだ。あらゆる部門を対象とした包括的な政策対応が求められている。どこかに守りが甘いところがあると、その近隣の安全が脅かされてしまうのだ。個人情報の窃取を狙ったサイバー攻撃だけでなく、あらゆるタイプのサイバー攻撃に立ち向かうべきなのだ。重要なインフラを運営する事業者だけではなく、サイバー空間に足を踏み入れているすべてのプレイヤーに守りを固めさせるべきなのだ。

データの不足

「市場の失敗」を是正する政策の設計が阻まれているのは、サイバー攻撃の実態に関する信憑性のあるデータが不足しているためでもある。ごく一般的な企業のサーバーはどのくらい脆弱なのだろうか? サイバー攻撃はどのくらい頻繁に起きているのだろうか? サイバー攻撃に遭うと、どのくらいの被害が出るのだろうか? その答えはというと、・・・よくわからないのだ。サイバー攻撃についての統計データだったらメディアでもしばしば取り上げられてるじゃないかとお思いかもしれないが、ああいうデータを提供しているのは、ウイルス対策ソフトを作っているメーカーだったり、セキュリティ対策を仕事にしている会社だったりする。利益相反の可能性(自社の売り上げを伸ばすために、数字が水増しされている可能性)があるのに加えて、情報源が明らかにされていないことも多い。サイバー攻撃に関する信憑性のあるデータというのは、非常に限られているのだ。

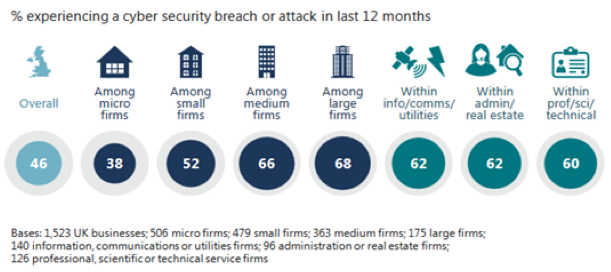

その限られた中の一つが、英国政府による聞き取り調査だ。調査が開始されたのは、2016年。最新の結果は、2017年4月に報告されている(UK Department for Culture, Media and Sport 2017)。それによると、イギリス国内の46%の企業が過去1年の間に少なくとも1回はサイバー攻撃に遭っているという。企業規模が大きくなるほどサイバー攻撃の標的になりやすく、イギリス国内の大企業の68%が過去1年の間に少なくとも1回はサイバー攻撃に遭っているようだ(図3)。サイバー攻撃によって生じた被害の平均額はそこまで大きくないが(大企業に話を限ると、被害の平均額は1万9,600ポンド)、被害の額には大きなバラツキがある。被害額が一番大きかったケースでは、復旧作業だけで50万ポンドもかかったようだ。

図3:イギリス企業を標的にしたサイバー攻撃(図の出所は、英国政府)

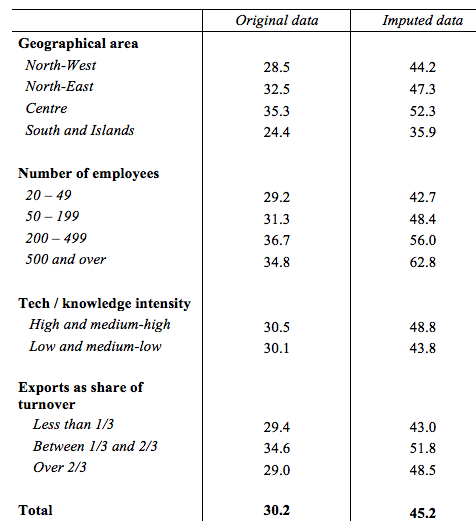

英国政府による聞き取り調査に比べるといくらか大雑把ではあるが、同様の調査がイタリア銀行によって行われている(Biancotti 2017)。イタリアにある企業(具体的には、製造業と、金融業を除くサービス業を営む事業所)を対象にした長期間にわたる聞き取り調査〔原注;以下がそれ。Survey of Industrial and Service Firms(https://www.bancaditalia.it/pubblicazioni/indagine-imprese/index.html)/Business Outlook Survey of Industrial and Service Firms(https://www.bancaditalia.it/pubblicazioni/sondaggio-imprese/index.html)。どちらの聞き取り調査も毎年実施されている〕の結果によると、セキュリティ対策を一切していない企業の割合は2%を下回っているが、3分の1の企業が1年の間(2015年9月~2016年9月)に少なくとも1回はサイバー攻撃に遭っている(表1)。サイバー攻撃に遭ったことに気付いていなかったり、サイバー攻撃に遭ったことを隠している(サイバー攻撃に遭ったのに、遭っていないと答えている)可能性もあるので、「3分の1」という数値は実態を正確に反映していないかもしれない。そこで統計的な手法を使って生のデータに修正を加えると、1年の間(2015年9月~2016年9月)に少なくとも1回はサイバー攻撃に遭ったことがあると推測される企業の割合は、45.2%に上ることになる。部門別にみると、大企業、ハイテク企業、輸出企業(売上高に占める輸出額の割合が高い企業)がサイバー攻撃の標的になりやすいと言えそうだ。

表1:イタリア国内で製造業ないしはサービス業(金融業除く)を営む事業所のうちで、1年の間に少なくとも1回はサイバー攻撃に遭ったことがある事業所の割合

サイバー攻撃がこんなにも蔓延(はびこ)っていることを知れば、政府の要人も衝撃を受けて目を覚ますはずだ。データを集めなくてはいけない。定義を国際的に統一して、研究者が無料でアクセスできれば言うことないが、とにかくデータを集めなくてはいけない。サイバーセキュリティを強化するための適切な政策を練るためにも、サイバー攻撃の実態に関する信憑性のあるデータの蓄積が切実に求められているのだ。

<参考文献>

●Anderson, R (2001), ‘Why Information Security is Hard – an Economic Perspective’(pdf), Proceedings of the 17th Annual Computer Security Applications Conference.

●Anderson, R and T Moore (2011), ‘Internet Security’, in Peitz, M. and J. Waldfogel (eds.), The Oxford Handbook of the Digital Economy, Oxford University Press.

●Biancotti, C (2017), ‘Cyber Attacks: Preliminary Evidence from the Bank of Italy’s Business Surveys’, Occasional Papers no. 373, Bank of Italy.

●Bank for International Settlements and Board of the International Organization of Securities Commissions (2016), ‘Guidance on Cyber Resilience for Financial Market Infrastructures’(pdf)

●Center for Strategic and International Studies (2016), ‘Significant Cyber Incidents since 2006’(pdf)

●Maurer, T, A Levite and G Perkovitch (2017), ‘Toward a Global Norm Against Manipulating the Integrity of Financial Data’, Carnegie Endowment for International Peace White Paper.

●Messerschmidt, J (2013), ‘Hackback: Permitting Retaliatory Hacking by Non-State Actors as Proportionate Countermeasures to Transboundary Cyberharm’, Columbia Journal of Transnational Law, 52(1).

●OECD (2014), ‘Measuring the Digital Economy. A New Perspective’

●OECD (2015), ‘Digital Economy Outlook’

●Raymond, M, G Nojeim and A Brill (2015), ‘Private Sector Hack-backs and the Law of Unintended Consequences’, Center for Democracy & Technology.

●The Economist (2017), ‘How to Manage the Computer-Security Threat’

●UK Department for Culture, Media and Sport (2017), ‘Cyber Security Breaches Survey: Main Report’.

●UK Department for Culture, Media and Sport (2016), ‘Digital Sector Economic Estimates – Statistical Release’(pdf)

●World Bank (2016), World Development Report 2016: Digital Dividends.

●World Economic Forum (2014), ‘Risk and Responsibility in a Hyperconnected World’(pdf)